所有語言

分享

Cetus發布被盜事件報告:時間線及攻擊細節披露

來源:Cetus;編譯:AIMan@金色財經

2025年5月22日,Cetus遭遇了針對CLMM池的複雜智能合約攻擊。我們已立即採取行動減輕影響,本報告旨在透明披露事件時間線、根源分析、資金狀況及後續計劃,並共同推進後續事宜。

事件時間線

UTC時間10:30:50– 攻擊通過異常交易啟動。

UTC時間10:40:00 – 監控系統檢測到資金池行為異常。

UTC時間10:53:00– Cetus團隊識別攻擊來源,並向Sui生態成員發出預警。

UTC時間10:57:47 – 核心CLMM池被禁用,以防止損失擴大。

UTC時間11:20:00– 所有相關智能合約被全局禁用。

UTC時間12:50:00– Sui驗證者開始投票拒絕處理攻擊者地址簽署的交易,當投票 stake 超過33%閾值后,驗證者有效“凍結”了這些地址。

UTC時間18:04:07 – 向攻擊者發送鏈上協商消息。

UTC時間18:15:28 – 漏洞合約已修復並升級(尚未重啟)。

攻擊分析

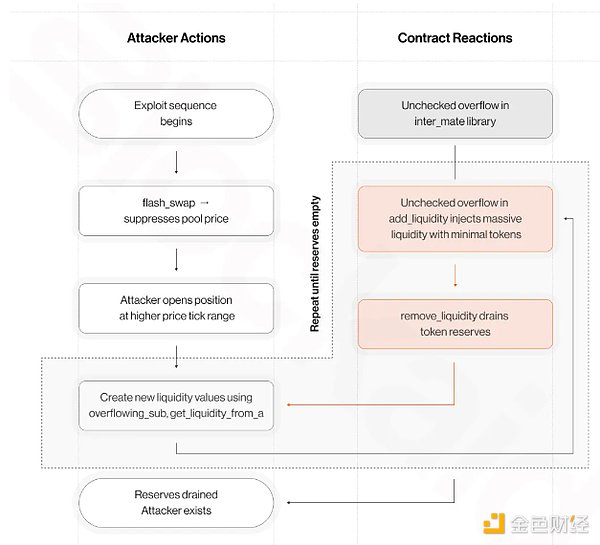

攻擊者利用了CLMM合約中`inter_mate`開源庫的一個缺陷漏洞,攻擊流程如下:

a. 攻擊者發起閃電交換(flash_swap)暫時壓低資金池內價格。

b. 在較高價格區間開倉。

c. 利用`添加流動性(add_liquidity)邏輯中錯誤的溢出檢查,以極少代幣注入虛高的流動性值。

d. 通過多輪移除流動性(remove_liquidity)抽干代幣儲備。

e. 利用未校驗的計算(如`overflowing_sub`、`get_liquidity_from_a`),通過精心構造的流動性值重複上述過程。

此漏洞在之前的安全審計中未被發現。

根本原因

漏洞源於對`integer-mate`開源庫中左移運算語義的誤解,CLMM合約依賴該庫。在其`checked_shlw`方法中,實際檢查應為“輸入值是否≤2^192”,但被攻擊的版本中誤檢為“≤2^256”,導致溢出檢查失效。這是近期攻擊的唯一真實原因。

攻擊者利用上述缺陷,通過操縱資金池的價格刻度(tick)和流動性機制,在多次攻擊循環中成功抽走大量資產。

需澄清的是,近期社交媒體上有人錯誤認為攻擊源於此前審計報告中標記的“MAX_U64算術檢查錯誤”,這誤導了許多不明真相的用戶。我們在此聲明:該問題與本次攻擊無關。此問題本身僅是信息級優化建議,僅在極端情況下會導致交易回滾,且已在之前版本中完成優化修復。

攻擊者地址(Sui鏈上):

0xe28b50cef1d633ea43d3296a3f6b67ff0312a5f1a99f0af753c85b8b5de8ff06

資金現狀

為維護整個生態系統的共同利益,在大多數Sui驗證者的支持下,攻擊者的兩個Sui錢包地址已被緊急凍結。被凍結的錢包包含被盜資金的主要部分:

攻擊者Sui錢包1(已凍結):0xcd8962dad278d8b50fa0f9eb0186bfa4cbdecc6d59377214c88d0286a0ac9562

攻擊者Sui錢包2(已凍結):0xe28b50cef1d633ea43d3296a3f6b67ff0312a5f1a99f0af753c85b8b5de8ff06

剩餘被盜資金已被攻擊者全部兌換並橋接至ETH,目前存於以下兩個以太坊錢包:

攻擊者以太坊錢包1:0x0251536bfcf144b88e1afa8fe60184ffdb4caf16

攻擊者以太坊錢包2:0x89012a55cd6b88e407c9d4ae9b3425f55924919b

後續計劃

合約審查與安全加固

我們正與Sui安全團隊及多家審計合作夥伴協作,對升級后的合約進行重新審查並開展多方聯合審計。僅在全面驗證通過後,才會逐步恢復CLMM池及相關服務的激活。

我們計劃立即啟動額外審計,並基於TVL(總鎖倉價值)發布定期審計報告。同時,將持續強化鏈上監控,優化風險管理配置並對資產流動實施可控的速率限制。

LP資產恢復

我們正积極與核心生態系統合作夥伴協作,為受影響的流動性池和LP設計恢復方案,力求儘快恢復受影響池的流動性提取功能及全部服務。

為實現用戶損失全額追回的最終目標,我們誠摯呼籲所有Sui驗證者支持我們近期發起的鏈上投票。該投票將使用戶能夠快速收回大部分資產。在你的支持下,我們將儘快推進用戶損失賠付及社區信心重建工作。

法律與協商工作

在法律和執法程序推進的同時,我們也向攻擊者提供了白帽機會。近期將向攻擊者發出最終通告,所有進展將向社區透明披露。

結語

我們衷心感謝用戶、Sui基金會及生態合作夥伴的快速響應與大力支持,使我們能夠迅速凍結超1.6億美元資金,並向受影響方傳遞關鍵信息。同時我們深知,全面恢復仍需時間,正积極採取措施加速進程。

自成立以來,Cetus一直是Sui鏈上在智能合約審計和系統防護方面投入最多的DeFi團隊之一。然而現實未能盡如人意:底層合約及依賴的開源庫經歷多輪審計,且被生態開發者廣泛成功使用,這讓我們誤以為已足夠安全。事後反思,我們未能保持足夠警惕。這次慘痛教訓讓我們明白:必須做得更多。

未來,我們將通過以下措施強化安全體系與風險控制:

1. 藉助Blockaid等工具實施實時監控,及時檢測和響應威脅與漏洞

2. 優化風險管理配置,對資產流動進行可控的速率限制

3. 提升智能合約源代碼的測試覆蓋率

4. 公開代碼覆蓋率指標

5. 在正式發布前、重大代碼變更后及達到關鍵TVL里程碑時進行審計

6. 升級白帽漏洞賞金計劃,重獎有價值的漏洞報告

上述多項措施已在實施中,我們將持續深化。

此外,我們意識到,守護DeFi協議不能僅依賴團隊和審計方的努力,需要整個生態系統的力量——從開發者到活躍的白帽貢獻者——共同監控、防禦和改進。我們希望凝聚所有可用力量,為整個生態構建可持續、有韌性的基礎設施,經得起時間考驗。