所有語言

分享

金色百科 | 量子計算機真的能破解比特幣嗎?

作者:Max Moeller,CoinTelegraph;編譯:白水,金色財經

一、量子計算與比特幣的威脅

比特幣採用 SHA-256 哈希算法,這是美國國家安全局 (NSA) 開發的加密算法。SHA-256 可以防止針對比特幣網絡的暴力破解攻擊,因為使用現有硬件解密可能需要數十年時間。然而,SHA-256 面臨的新威脅是量子計算,這是一種利用量子物理原理、速度遠超傳統計算的計算方法。

從根本上講,量子計算利用的是量子比特(qubit),它可以存在於多種狀態中。這與使用二進制比特(1 和 0)的二進制(傳統)計算相矛盾。1994 年,數學家 Peter Shor 提出了一種算法,使量子計算機能夠在幾秒鐘內解決複雜算法,而傳統硬件則需要數十年時間。當時,沒有任何硬件能夠有效地運行該算法,但像 Google Willow 這樣的最新進展正在接近這一能力。

量子計算與 Shor 算法相結合,可以破壞我們所知的比特幣加密系統。 Shor 算法使量子計算機能夠超快速地解決複雜的數學問題,這可能會威脅比特幣的安全。

二、比特幣的量子威脅:危險有多大?

比特幣容易受到量子計算的影響,但風險究竟有多大?

創建加密錢包時,它會生成兩個重要的東西:私鑰和公鑰。私鑰是一段類似於密碼的秘密代碼,您必須妥善保管。公鑰由您的私鑰生成,而您的錢包地址(類似銀行賬號)則由公鑰生成。

您與他人共享錢包地址,以便他們可以向您發送加密貨幣,就像您共享电子郵件地址以便他人聯繫您一樣。但是,您永遠不會共享私鑰。它就像您郵箱的密碼——只有您自己才能訪問和使用錢包中的資金。

您的私鑰就像控制您加密錢包的主密碼。通過這個私鑰,您的錢包可以創建多個公鑰,每個公鑰都會生成一個錢包地址。

例如,如果您使用硬件錢包,它只有一個私鑰,但可以創建無限個公鑰(錢包地址)。這意味着您可以為錢包支持的每種加密貨幣設置不同的地址,甚至可以為同一種加密貨幣設置多個地址,所有這些地址都由一個私鑰管理。

雖然通過私鑰生成公鑰很簡單,但通過公鑰推導出私鑰卻極其困難——幾乎不可能——這保障了您的錢包安全。每次發送加密貨幣時,您的私鑰都會創建一個稱為簽名的特殊代碼。此簽名證明您擁有資金並願意發送。使用您的私鑰、公鑰和簽名來保護交易安全的系統稱為橢圓曲線数字簽名算法 (ECDSA)。

人們認為,量子計算可以逆轉這一過程,從公鑰生成私鑰。人們擔心這可能會導致許多比特幣持有者(尤其是巨鯨和中本聰時代的錢包)損失他們的資金。

比特幣地址類型和量子風險

當您發送比特幣時,您使用特定的地址類型來指示付款。每種地址類型都有其獨特的特性,會影響安全性、隱私性以及對量子計算攻擊(例如 Shor 算法)的脆弱性。

P2PK 地址類型

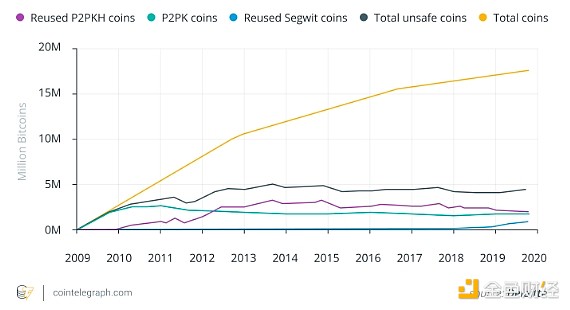

當您使用比特幣向某人付款時,該交易通常被視為“支付到公鑰”(P2PK)。根據諮詢公司德勤的一份報告,這是 2009 年最常見的支付方式。

網絡啟動時發行的大部分原始比特幣都存儲在 P2PK 地址類型的錢包中,主要是因為它們自 2009 年比特幣推出以來就一直在發送交易。這些地址很長(最多 130 個字符),使其不太方便用戶使用。

P2PK 地址類型的錢包最容易受到 Shor 算法的攻擊,因為它可以暴力破解 P2PK 錢包地址中的私鑰。

P2PKH 地址類型

還有第二種地址類型對 Shor 算法的抵抗力更強:支付到公鑰哈希 (P2PKH)。P2PKH 地址更短,並且由使用 SHA-256 和 RIPEMD-160 算法創建的公鑰的哈希值(唯一的十六進制值)生成,而不是显示完整的密鑰本身。

這些地址更短(33-34 個字符),以“1”開頭,並以 Base58 格式編碼。此類地址被廣泛使用,並且包含校驗和以防止拼寫錯誤,使其更加可靠。

P2PKH 地址比 P2PK 更能抵抗 Shor 算法,因為公鑰經過了哈希處理。公鑰僅在您使用該地址進行支付時才會显示(接收時不會显示)。如果 P2PKH 地址從未發送過比特幣,則其公鑰將保持隱藏狀態,從而更好地抵禦量子攻擊。

然而,重複使用 P2PKH 地址(多次從該地址發送)會暴露公鑰,從而增加漏洞。此外,當您從 P2PKH 地址進行支付時,公鑰會在區塊鏈上可見,從而使交易可追蹤。

Taproot 地址

Taproot 地址是最新的地址類型,於 2021 年 11 月通過 Taproot 軟分叉推出。它使用 Schnorr 簽名,而非 P2PK 和 P2PKH 使用的 ECDSA 簽名。這些地址以“bc1p”開頭,使用 Bech32m 編碼,長度為 62 個字符。

它們提供更好的隱私性。多重簽名 (multisig) 交易看起來像單簽名交易,隱藏了複雜的支出條件。然而,Taproot 地址會暴露公鑰(或經過調整的版本),使其容易受到 Shor 算法(類似於 P2PK)的攻擊。

三、比特幣量子防禦競賽

抗量子攻擊是一項真正的挑戰,但並非不可能。

量子計算機目前仍處於早期開發階段,未來或許可以利用Shor算法,通過從公鑰推導出私鑰,從而破解比特幣的加密技術。這將威脅到比特幣以及其他使用SHA-256或ECDSA(保護比特幣交易的算法)的系統。然而,這種威脅並非迫在眉睫,解決方案也已在研發中。

量子計算不會孤立地發展,政府和金融網絡等中心化系統可能比比特幣的去中心化區塊鏈更容易成為攻擊目標。這些系統使用過時的加密技術,例如RSA,容易受到Shor算法的攻擊,並且存儲敏感數據(例如銀行記錄)。它們的單點故障使得入侵比攻擊比特幣的分佈式節點更容易。

國際貨幣基金組織警告稱,量子計算機可能會顛覆移動銀行業務,而量子計算研究所的米歇爾·莫斯卡博士則強調了中心化數據“先收集后解密”的風險(攻擊者今天存儲加密數據,以便用未來的量子計算機解密)。2024年,七國集團網絡專家組敦促金融機構評估量子風險,並指出如果現在攔截並在以後解密,中心化系統的數據可能會暴露。

四、如何提升您的安全,抵禦量子威脅

雖然量子計算加密貨幣風險的威脅程度不如人們想象的那麼大,但最好還是做好準備。

不過,如果您擔心比特幣的量子漏洞,可以採取一些預防措施來保護您的加密貨幣資產。

-

避免重複使用公共地址:大多數加密錢包允許您為每筆交易生成一個新的公共地址。這種做法會使追蹤您的消費習慣變得更加困難。

-

將資金轉移到私人錢包:如果您已經使用同一個公共錢包地址一段時間,請考慮將資金轉移到一個沒有歷史記錄的新錢包。這將有助於保護您的消費習慣隱私。

-

使用不同的區塊鏈網絡:比特幣和以太坊等傳統網絡的抗量子性能被認為不如採用更現代安全算法的新型網絡。請考慮考慮具有抗量子性能的替代網絡。

-

保持信息靈通:及時了解量子計算的最新消息,以便做出相應的反應。最好的防禦措施是知情的。

雖然量子風險並非迫在眉睫,但開發人員和網絡安全專家正在积極研究解決方案,以確保長期安全。與此同時,隨着網絡逐漸走向抗量子化,用戶應及時了解比特幣協議的更新和最佳實踐,例如避免地址重複使用。