所有語言

分享

慢霧:被盜急救指南之鏈上留言 —— BTC 篇

作者:Lisa 編輯:Sherry

背景

鏈上留言,作為區塊鏈世界中的特殊溝通方式,近年來在各類安全事件中頻繁被使用,例如近期慢霧(SlowMist) 協助 KiloEx 通過鏈上留言方式與攻擊者展開多輪溝通,最終成功促成了全部被盜資金 844 萬美金的歸還。在匿名環境下,鏈上留言可作為建立初步對話的有效工具,為後續資金追回打下基礎。

在我們此前發布的《被盜急救指南之鏈上留言》文章中,詳細介紹了以太坊上的留言方式。比特幣網絡同樣支持鏈上留言,但兩者的實現方式略有不同。比特幣鏈上留言的核心工具是 OP_RETURN 指令。它允許用戶在交易中嵌入 80 字節的自定義數據,這部分數據不會被節點用於交易驗證,也不會影響 UTXO 的狀態,純粹用於記錄信息,會被完整記錄在區塊鏈中。

如何使用 OP_RETURN 進行鏈上留言

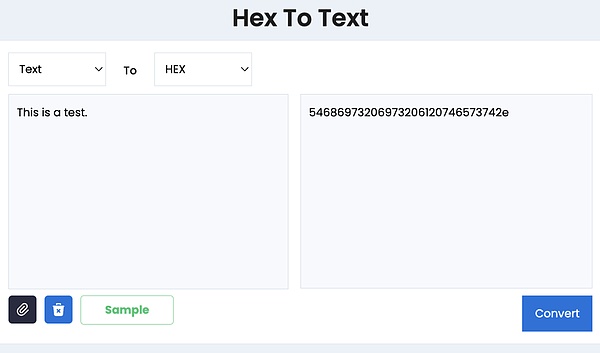

步驟一:對留言內容進行編碼

首先,將需要發送的文本信息轉換為十六進制(HEX) 格式。比特幣鏈上的 OP_RETURN 指令僅接受 HEX 格式數據。

例如,如果要留言:

This is a test.

轉換后的 HEX 為:

54686973206973206120746573742e

可使用在線格式轉換工具或通過 Python 腳本完成:

留言內容必須少於 160 個十六進制字符,即 80 個字節,超出長度時建議簡化信息或分多筆留言發送。

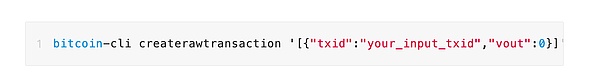

步驟二:構建帶 OP_RETURN 的交易

接下來,需要使用支持自定義交易的比特幣錢包或工具,創建一筆含有 OP_RETURN 輸出的交易。

以 Bitcoin Core 為例,使用 createrawtransaction 手動添加 OP_RETURN 輸出:

這樣構建出的交易將不會實際轉賬,而只會在鏈上寫入這段留言。

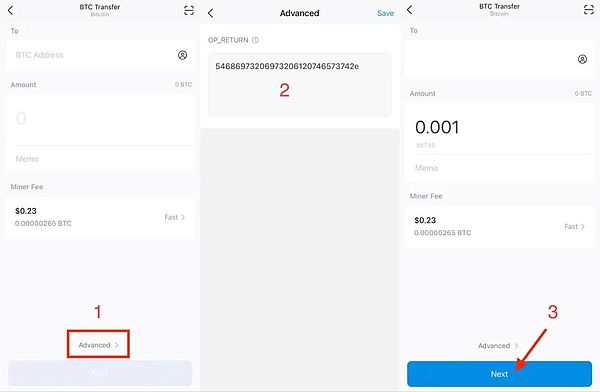

再以 imToken 錢包為例,進入 BTC 錢包轉賬界面,打開“高級模式”。在“OP_RETURN”輸入框中輸入十六進制信息。點擊“下一步”完成交易信息確認,輸入交易密碼就能成功發送帶有 OP_RETURN 信息的交易,請確保“輸入金額 = 輸出金額 + 礦工費”。

步驟三:廣播交易

將已簽名的交易通過 Bitcoin 網絡廣播。由於 OP_RETURN 交易不會實際轉賬,因此必須包含礦工費才能處理,等待礦工打包進區塊,交易一旦確認,留言便永久保存在比特幣區塊鏈中。

步驟四:查看留言內容

完成交易后,將獲得一個 TXID,可以通過區塊瀏覽器查看該筆交易,瀏覽器通常會自動將 OP_RETURN 十六進制數據解碼回 ASCII,例如:

(https://mempool.space/tx/f4ac7abcb689df30ec5e8d829733622f389ca91367c47b319bc582e653cd8cab)

OP_RETURN 應用

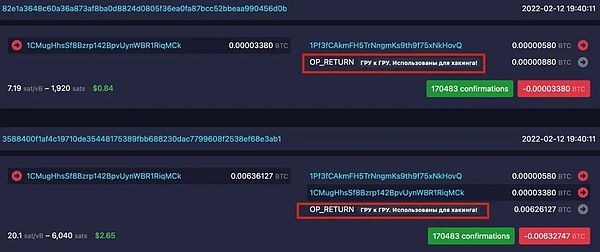

在安全事件中,某些攻擊者會在鏈上用 OP_RETURN 留言,主動向項目方表達歸還資金的意向,或者項目方和白帽團隊也用這種方式向攻擊者喊話,試圖建立聯繫。除了應用於談判的場景外,OP_RETURN 也被用於“標記”操作。例如,Chainalysis 曾披露,在 2022 年俄烏戰爭爆發前夕,一位身份不明的比特幣用戶利用 OP_RETURN 鏈上留言,標記了近 1000 個疑似與俄羅斯安全部門有關聯的地址。這些留言採用俄語編寫,直接指出這些地址可能參与了網絡攻擊或間諜活動:

-

"GRU to SVR. Used for hacking!"

-

"GRU to GRU. Used for hacking!"

-

"GRU to FSB. Used for hacking!"

-

"Help Ukraine with money from the GRU Khakir"

(https://mempool.space/address/1CMugHhsSf8Bzrp142BpvUynWBR1RiqMCk)

這位用戶在發布這些警示時,並非只是單純留言,而是配合燒毀了大量比特幣。由於 OP_RETURN 輸出的特性,任何發送到這類交易中的比特幣都會被燒毀,無法使用。據統計,這名用戶在這一系列操作中燒毀了價值超過 30 萬美元的比特幣。

總結

鏈上留言,特別是在比特幣網絡中的 OP_RETURN,提供了一種匿名、公開且不可篡改的溝通方式,廣泛應用於資金追回初期的接觸與信息傳遞。不過需要注意,鏈上留言也可能被攻擊者用於引導受害者訪問惡意鏈接或執行風險操作(如輸入私鑰解密等),因此務必保持警惕,避免在不受信任設備上查看和處理可疑信息。遇到安全事件時,建議第一時間聯繫專業安全團隊協助分析,提升資金追回成功率。同時,用戶和項目方應持續加強安全防護意識,避免成為攻擊目標。