所有語言

分享

安全投資從這裏開始:識別鏈上交易偽地址騙局指南

本文 Hash (SHA 1):221158eb736fa9ed3c6fb54451647bd73ca362c7

編號:鏈源科技 PandaLY Anti-Fraud Guide No.003

隨着 9 月份美聯儲宣布減息 50 個基點(50 BP),引發了加密市場的大規模交易熱潮,鏈上交易數據瞬間暴增。在市場的強烈波動中,投資者們爭相調整自己的資產組合,試圖抓住這一機會獲取更高回報。然而,伴隨這場交易浪潮而來的不僅僅是財富增長的機會,更是潛伏在暗處的安全威脅。PandaLY 安全團隊發現,隨着交易量的飆升,黑客也在暗中活躍,利用投資者們在高頻交易時的疏忽,偽造錢包地址騙局呈現出爆髮式增長。

我們近期接到的安全案件中,偽造錢包地址的詐騙案例佔比急劇上升。這類騙局通過精心偽造與用戶真實錢包地址後幾位相似的虛假地址,誘使用戶在鏈上轉賬時不慎將資金轉入黑客控制的錢包。由於很多用戶依賴記憶錢包地址的後幾位,或習慣於從歷史交易記錄中複製地址進行轉賬,這給了黑客可乘之機,導致大量資金在不知不覺中落入騙子手中。

這一現象的背後,除了市場波動激烈以外,還有幾個關鍵因素。首先是投資者在鏈上轉賬時的操作習慣使得這類騙局極具迷惑性,尤其是在鏈上交易數據暴增的情況下,用戶常常缺乏仔細核對的時間和精力。其次,這些黑客技術手段日益精進,能夠快速生成偽造地址,甚至精確匹配到與用戶錢包前幾位或後幾位相同的地址,進一步增加了騙局的隱蔽性。

因此,為了幫助投資者們在這一波市場熱潮中安全轉賬、有效規避騙局,PandaLY 安全團隊將詳細解析這類騙局的運作機制,揭示其背後的技術原理。同時,我們也將為大家提供一套切實可行的防範指南,幫助您在高頻次交易中保護自己的数字資產不受侵害。

一、偽造錢包地址詐騙的技術原理

錢包地址生成機制

在區塊鏈交易中,錢包地址是用戶的身份標識,每個地址都是唯一的,這確保了交易的安全和不可篡改性。然而,生成具有特定字符的錢包地址並不如想象中那般複雜。以以太坊網絡為例,每個錢包地址的字符是一個 16 進制数字(0-9 與 A-F),這意味着如果黑客要生成一個末尾 N 個字符相同的錢包地址,其成功的概率為 16 的 N 次方分之一。

雖然這個概率看似極低,但對於黑客來說,藉助腳本和計算能力,他們可以輕鬆通過遍曆法生成這些偽造地址。例如:

4 位相同的地址生成的概率是 1/65536 ,利用普通的計算設備和腳本,在幾秒內就可以生成。

5 位相同的地址概率為 1/1048576 ,雖然難度增加,但使用適當的腳本和較高性能的設備,仍然可以在較短時間內生成。

7 位相同的地址概率僅為 1/268435456 ,黑客需要更強大的計算能力和更長的遍歷時間,但從技術上並非不可實現。

根據近期的統計,PandaLY 安全團隊分析了一些偽造地址的案件,發現其中大多數黑客生成的偽地址與目標地址后 5 至 7 位相同。這些偽地址的生成往往通過簡單的遍曆法,黑客只需幾小時甚至幾天的時間,即可生成足夠多的偽造地址庫,從中選擇目標進行詐騙。

黑客的偽錢包生成策略

黑客的攻擊策略非常具有針對性,通常他們會選擇高凈值用戶作為目標,尤其是那些經常在鏈上進行大額轉賬,且在多個錢包之間頻繁交互的用戶。這些用戶一旦被盯上,黑客會開始部署偽造錢包地址,並持續監控這些目標用戶的交易行為。

黑客的攻擊步驟大致如下:

1 確定目標:黑客會通過鏈上數據分析工具篩選出經常進行大額交易的賬戶,尤其是那些擁有多個交互地址的用戶。

2 生成偽地址:黑客使用遍曆法生成與目標地址後幾位相同的錢包地址。通常,黑客會生成多個偽造地址,以確保能覆蓋目標用戶常用的錢包。

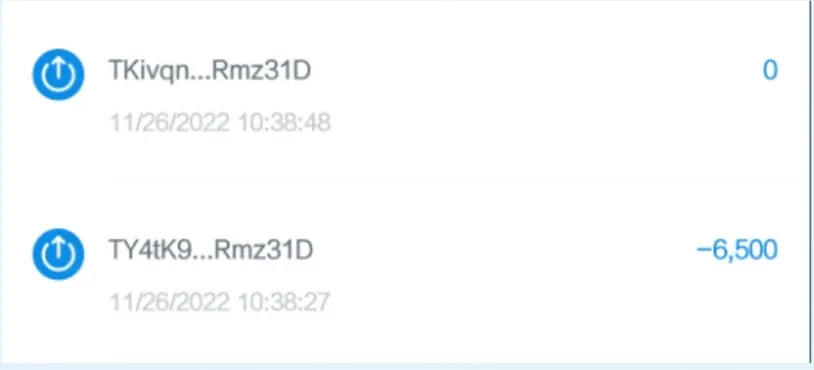

3 鏈上監控:黑客實時監控目標賬戶的交易動態。當目標賬戶進行資金轉移時,黑客會立即使用偽地址進行金額相同的轉賬,以偽造相似的交易記錄。

4 迷惑用戶:當用戶在進行下一次轉賬時,往往會從歷史交易記錄中複製錢包地址。如果用戶僅依靠記憶或簡略檢查地址的後幾位,就極有可能不慎將資金轉入黑客偽造的錢包。

這種攻擊策略極具迷惑性,尤其是在交易高頻的情況下,用戶的防範意識通常較低,更容易被偽造地址混淆。而一旦資金轉入偽造錢包,追蹤和追回的難度極大,往往給用戶帶來不可逆的損失。

二、騙局解析

根據 PandaLY 安全團隊的最新數據显示,隨着鏈上交易量的激增,偽造錢包地址騙局在近期頻繁發生,特別是在以太坊和 TRON 等高交易量網絡上。偽造錢包地址詐騙案件在過去一個季度中增加了 45% ,其中受害者多為高頻交易用戶。這類用戶的受騙率比普通用戶高出 35% ,而這些受害者往往是在短時間內進行多筆轉賬時,誤將資金轉入偽造地址。

在這些案件中,約 60% 的偽造地址與目標地址的后 5 至 6 位数字相同,甚至有 25% 的偽造地址與目標地址的后 7 位匹配。這種高匹配度極具迷惑性,使得用戶很容易誤判,從而將資金誤轉入黑客控制的錢包。而一旦資金被轉入偽地址,追回難度極大,當前此類案件的資金追回率僅為 15% ,這也進一步凸顯了防範措施的重要性。

通過對典型案件的深入分析,PandaLY 團隊發現,黑客通常會利用鏈上監控工具來精準捕捉目標用戶的交易時機,並偽造看似相同的交易記錄,混淆用戶的判斷。特別是那些頻繁進行大額交易的用戶,往往在緊急情況下只會檢查錢包地址的後幾位,從而陷入騙局。

騙局實施流程

偽造錢包地址騙局的核心在於,黑客通過技術手段生成與目標地址部分字符相同的偽造地址,混淆用戶的判斷。當用戶在進行鏈上轉賬時,通常依賴歷史交易記錄中的錢包地址快速複製功能,這就給了黑客機會。

具體流程如下:

1.黑客鎖定目標用戶:目標用戶通常為經常進行大額鏈上交易的用戶。

2.生成偽造地址:黑客通過腳本遍歷,生成與目標地址後幾位相同的錢包地址。

3.監控交易行為:黑客實時監控目標賬戶的鏈上交易,當用戶發起交易時,黑客同步發起相同金額的交易,混淆記錄。

4.用戶誤操作:當用戶進行下次轉賬時,很可能只核對錢包地址的後幾位,導致複製偽造地址並誤將資金轉入黑客的錢包。

地址毒化攻擊

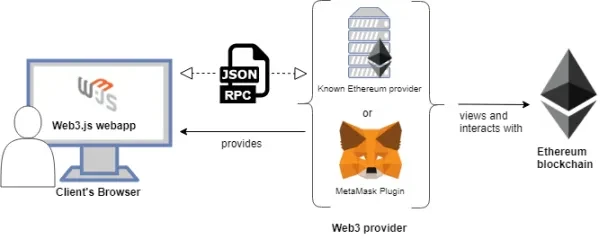

另外由於加密資產轉賬的對象是一串地址哈希,用戶一般會使用錢包或瀏覽器提供的地址複製功能來粘貼輸入轉賬對手方錢包地址。由於區塊鏈瀏覽器和web3錢包頁面一般不會显示交易雙方的全地址,而是显示首位地址中間用省略號隱去,如果釣魚地址與真實交易對手方地址首尾相同,受害者容易誤把釣魚地址當作自己真正要交互的地址進行交易。

在進行地址毒化攻擊時,攻擊者會監聽鏈上的穩定幣(如 USDT、USDC)或其他高價值代幣的交易信息,使用靚號生成器(如 Profanity 2)等工具,快速生成與受害者地址首尾字符相同的釣魚地址。

根據發起攻擊交易的原理不同,地址毒化釣魚可分為以下三類:

零轉賬釣魚

零轉賬攻擊利用了 transferFrom 函數對授權額度的判斷條件。當轉移的代幣數量為零時,即使未獲得發送方的授權,交易仍可成功進行併發出代幣轉移的事件日誌。區塊鏈瀏覽器和錢包監聽到這一事件,便會將這筆代幣轉移交易显示在用戶的交易歷史中。

轉賬發起方地址為受害者本人地址,接收方地址則是與真實接收方地址首尾相同的釣魚地址[ 21 ]。受害者下次轉賬時如果粗心大意,直接複製歷史交易的地址,就很容易錯誤複製到黑客準備的釣魚地址,從而將資金轉錯賬。

針對這種最基礎的地址投毒攻擊,我們只需識別出轉賬代幣數量為零的交易即可。

為了繞過錢包和區塊鏈瀏覽器對零值轉賬的檢查,小額轉賬釣魚和假幣釣魚出現了。

小額轉賬釣魚

小額攻擊是零值轉賬釣魚的一個變種。與假幣攻擊不同的是,小額攻擊使用的是真實的價值代幣,可以繞過假幣檢查,但其轉移代幣數量往往不足 1 美元,為真實交易的百萬分之一甚至更少,有時為了使釣魚交易與真實交易歷史記錄看起來更相似,釣魚攻擊者會精心設計轉賬金額,將真實交易金額的千位分隔符替換為小數點。

釣魚攻擊者用首尾相同的仿冒地址給目標受害者發送具有以上數量特徵的假幣,從而使用戶誤以為釣魚地址為真正的轉賬發起方地址,並在之後的交易中複製該地址向其轉賬。

假幣釣魚

一般的區塊鏈瀏覽器和錢包在显示代幣轉賬歷史時,會使用代幣合約中的 Symbol 變量的值作為幣種名稱。假幣攻擊利用了 ERC-20 協議代幣的 Symbol 可以任意定義的特點,將欺詐代幣合約的 Symbol 字符串設置為與 USDT/WETH/USDC 等高價值代幣或穩定幣相同的字符串,並用首尾相同的高仿地址給目標受害者發送與真實歷史交易數量相同的假幣,使用戶誤以為釣魚地址為真正的轉賬發起方地址,並在之後的交易中複製該地址向其轉賬。

此外,為了節省燃料費(特別是在以太坊等 gas 費較貴的鏈上),地址毒化攻擊的欺詐者一般會部署一個釣魚合約,在一次交易中向多個受害者轉移代幣。

用戶為何容易中招?

用戶頻繁使用鏈上瀏覽器查找交易記錄時,常常只依賴錢包地址的後幾位進行快速確認,這成為黑客利用的主要漏洞。由於交易速度和頻率的要求,用戶往往忽視完整核對地址,特別是在進行多次相似交易時,更容易將資金誤轉入黑客生成的偽造地址。

這類詐騙手法利用了用戶操作中的“簡化”習慣,而這看似高效的操作方式實際上極具風險。為了防範此類風險,用戶在進行每一次轉賬時都應全面核對錢包地址,切勿僅憑地址後幾位進行快速確認。

三、防範偽造錢包地址騙局的措施

1、不要僅憑記憶匹配錢包地址

在區塊鏈交易中,用戶的操作習慣往往會給黑客創造可乘之機。很多人在頻繁使用某個錢包地址時,會依賴記憶來核對地址的後幾位数字。表面上看,記住地址的前幾位或後幾位似乎是簡化交易的便捷方式,尤其是在用戶習慣快速操作時。然而,這種習慣極其危險,黑客正是利用這種用戶的“懶惰”心理,通過生成與目標地址部分字符相似的偽造地址,從而欺騙用戶。

不僅如此,黑客甚至可以通過技術手段生成前後都與目標地址相同的偽地址,從而進一步增加迷惑性。僅核對地址的前幾位或後幾位数字已經不足以保證安全。黑客會通過監控鏈上活動,快速部署相似地址,並在目標用戶轉賬時“下手”。

因此,最穩妥的做法是每次轉賬時都仔細核對整個地址,尤其是在進行大額交易時,確保所有字符都一致。還可以使用安全插件或自動化工具,減少人工操作中的潛在錯誤。此外,定期更新交易流程並提醒自己注意細節,是避免因疏忽而中招的重要步驟。

2、使用白名單功能

為應對頻繁交易中的地址混淆問題,許多主流錢包和交易平台推出了“白名單”功能,這是一項極為有效的安全措施。通過白名單功能,用戶可以將常用的收款地址保存起來,以避免每次交易時都手動輸入地址,從而減少人為輸入錯誤或被偽地址欺騙的風險。

在交易平台上,例如 Binance 或 Coinbase,用戶可以將收款地址提前設定為固定地址,並且啟用白名單功能后,未經授權的新地址將無法添加。這樣即使黑客試圖利用釣魚攻擊篡改地址,資金也會安全地轉入白名單中的預設地址。

對於去中心化錢包(如 MetaMask),白名單功能同樣重要。用戶可以通過保存常用地址,避免每次轉賬都需要重新輸入長串的地址字符,減少誤操作的可能性。此外,在鏈上交易時,通過這種白名單機制,用戶可以在較短時間內快速核對和使用已驗證的地址,確保每筆交易的安全。

白名單功能不僅有效防止了用戶的手動失誤,還為高頻交易者提供了便捷和安全的操作體驗。定期維護和更新白名單,刪除不常用或有風險的地址,也是提高安全性的關鍵。

3、購買 ENS(以太坊域名服務)地址

ENS(以太坊域名服務)是一項創新的技術,它允許用戶將複雜的以太坊錢包地址綁定到簡短易記的域名上。這為用戶提供了一個極為便利且安全的解決方案,特別是在需要頻繁輸入地址時。通過將錢包地址映射到一個易記的 ENS 域名(如“mywallet.eth”),用戶無需再逐字輸入長達 42 位的以太坊地址,避免了因手動輸入錯誤導致資金損失的風險。

然而,ENS 域名並非永久有效。每個 ENS 地址都有有效期,用戶需要定期續費,確保域名的長期使用權。如果域名過期未續費,其他人可以搶注該 ENS 地址,進而導致用戶的交易安全受到威脅。一旦 ENS 地址被他人註冊,所有與該 ENS 域名綁定的交易地址都可能指向黑客的錢包,從而造成資金損失。因此,用戶在購買 ENS 域名后,需設置續費提醒,確保在有效期前及時續費,以避免地址被他人搶注。

同時,雖然 ENS 極大簡化了地址管理,但它也帶來了新的安全隱患。如果黑客搶注了知名或常用 ENS 地址,可能會將其用於釣魚活動。因此,用戶應仔細選擇購買 ENS 域名,並定期核對其有效性和綁定的地址信息。

總的來說,ENS 不僅是一種提高用戶體驗的工具,也可以作為一種安全措施,但使用時仍需注意續費和維護問題,以防範潛在的安全風險。通過合理使用 ENS,用戶可以顯著降低轉賬時輸入錯誤的可能性,提升交易的安全性。

結語

總而言之,隨着加密市場的波動加劇,投資者在追逐高回報的同時也面臨着前所未有的安全風險,特別是偽造錢包地址騙局的泛濫。黑客通過生成與真實地址極為相似的偽造地址,利用投資者的操作習慣和疏忽,將大量資金轉移至他們的控制之中。PandaLY 安全團隊呼籲,投資者應避免依賴記憶匹配或複製歷史記錄中的地址,始終仔細核對每一個字符。同時,合理利用白名單功能、ENS 地址等安全工具,加強資金的保護措施。安全投資並非高收益的盲目追求,而是對每一個細節的嚴密防範。提高警惕,完善操作習慣,才能在充滿機遇與風險的加密市場中,實現資產的穩健增值。

鏈源科技是一家專註於區塊鏈安全的公司。我們的核心工作包括區塊鏈安全研究、鏈上數據分析,以及資產和合約漏洞救援,已成功為個人和機構追回多起被盜数字資產。同時,我們致力於為行業機構提供項目安全分析報告、鏈上溯源和技術諮詢/支撐服務。

感謝各位的閱讀,我們會持續專註和分享區塊鏈安全內容。